1、照片泄密案

日本情报专家根据左图破解中国大庆油田的“秘密”,由照片上王进喜的衣着判断出油田位于北纬46度至48度的区域内;通过照片油田手柄的架式,推断出油井的直径;根据这些信息,迅速设计出适合大庆油田开采用的石油设备,在中国征求开采大庆油田的设备方案时,一举中标

2、勒索病毒事件

勒索病毒利用windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性,中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁

3、熊猫烧香事件

熊猫烧香是由李俊制作并肆虐网络的一款电脑病毒,是一款拥有自动传播、自动感染硬盘能力和强大的破坏能力的病毒,它不但能感染系统中exe,com,pif,src,html,asp等文件,它还能中止大量的反病毒软件进程并且会删除扩展名为gho的文件,被感染的用户系统中所有.exe可执行文件全部被改成熊猫举着三根香的模样

4、公共场所wifi安全隐患

80%Wi-Fi能被轻易破解。每年因蹭网给人们带来网银被盗、账号被盗等经济损失多达50亿元

5、钓鱼攻击

钓鱼网站的设计通常有两种方式:第一种以“中奖”等名义为诱饵,诱骗用户填写身份证号码、银行帐户等信息;第二种模仿银行在线支付、电子交易网站,骗取用户的银行卡信息或者在线支付账号密码。整个过程如同钓鱼一般,这样的恶意网站也就被称作“钓鱼网站”。这样的钓鱼手法技术含量并不高,或者利用人们贪图便宜的心理上当受骗,或者利用部分网民防范欺诈意识的薄弱。人们一旦上当,或者个人隐私信息泄露并被贩卖,或者因为在网站上填写了银行账号信息,相应的资产会被立刻转走,追悔莫及

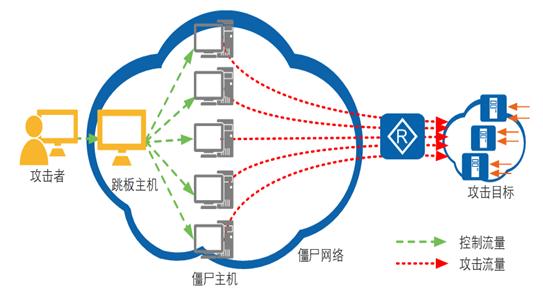

6、发起DDoS攻击

DDos(Distributed Denial of Service)即分布式拒绝服务攻击,是指攻击者通过各种手段,取得了网络上大量在线主机的控制权限。这些被控制的主机称为僵尸主机,当被攻击目标确定后,攻击者控制僵尸主机向被攻击目标发送大量精心构造的攻击报文,造成被攻击者所在网络的链路拥塞、系统资源耗尽,从而使被攻击者产生拒绝向正常用户的请求提供服务的效果

列举:街边有一个小餐馆为大家提供餐饮服务,但是这条街上有一群地痞总是对餐馆搞破坏,比如:霸占着餐桌不让其他客人吃饭也不结账、或者堵住餐馆的大门不让客人进门,甚至骚扰餐馆的服务员或者厨师不让他们正常干活,这样餐馆就没有办法正常营业了,这就是“拒绝服务”

三个方面防止信息安全

进入面向业务的安全保障阶段,从多角度来考虑信息的安全问题,据统计,企业信息收到损失的70%是由于内部员工的疏忽或有意泄密造成的

杀毒软件介绍

1、什么是杀毒软件?

杀毒软件(anti-virus software),也叫反病毒软件或者防毒软件,是用来消除电脑病毒、恶意软件和特洛伊木马等计算机威胁的一类软件

2、杀毒软件的基本功能

防范病毒:预防病毒入侵计算机。

查找病毒:扫描计算机运行的程序或文件是否存在病毒,并能够对比病毒库准确报出病毒的名称。

清除病毒:根据不同类型的病毒对感染对象的修改,并按其感染特性进行恢复

防火墙概述

①所谓“防火墙”,是指一种将内部网络和公众访问网络(如Internet)分开的方法,它实际上是一种隔离技术。它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络

②防火墙原本是指房屋之间修建的一道墙,用以防止火灾发生时的火势蔓延

硬件防火墙

软件防火墙

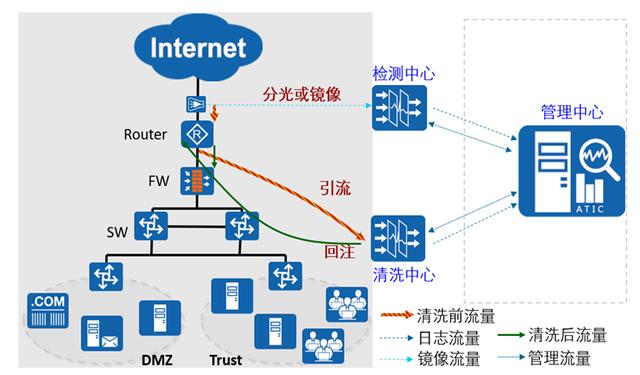

Anti-DDos设备介绍

华为AntiDDoS8000 DDoS防御系统,运用大数据分析技术,针对60多种网络流量进行抽象建模,可以实现T级防护性能,秒级攻击响应速度和超百种攻击的全面防御。通过与华为云清洗中心联动,可以实现分层清洗,为用户提供从网络链路带宽到在线业务的全面防护

NIP下一代入侵防御系统

NIP6000下一代入侵防御系统,主要应用于企业、IDC、校园、运营商等网络,提供应用和流量安全保障NIP可以就等于IPS+IDS两款网络设备

网络安全行业的介绍

网络安全的职业岗位

天融信公司介绍

深信服公司介绍