随着大量网络犯罪活动的发生,政府开始投入大量资金来加强网络安全。即使是像Facebook、Twitter、PayPal这样的大玩家也不能幸免。黑客们正试图通过日复一日的攻击来降低他们的安全感。

了解黑客的动机、能力和工具可以让我们对他们的计划有一个大致的了解。但这些现代黑客到底是如何实施攻击的呢?

我们简要概述了当今困扰我们的黑客常用技术:

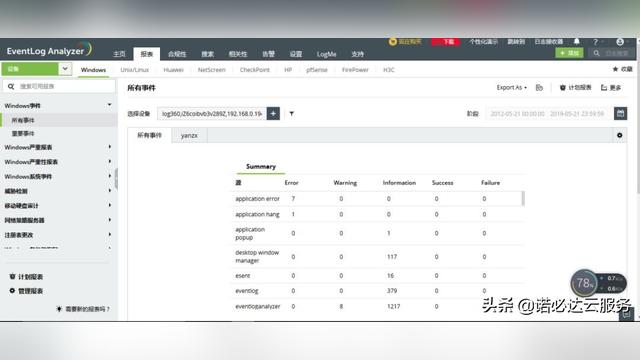

1.DDoS攻击

DDoS攻击是在线品牌的主要关注点。从技术上讲,分布式拒绝服务(DDoS)攻击不是黑客攻击。简而言之,DDoS攻击会通过假流量(僵尸)或请求淹没网站或服务,从而使网站或服务不可用。

2.注入攻击(Injection Attacks)

当黑客故意将一段代码注入网站或程序,以执行可以读取或修改数据库的远程命令时,这被称为注入攻击。攻击者还可以在现场修改数据库,以访问脆弱的系统。

3.跨站点脚本(XSS)

跨站点请求伪造(CSRF或XSRF)是一种强制登录用户在不知情的情况下在网站上执行操作的攻击。我们已经看到过各种各样的电子邮件,其中包含一个巨大的闪亮的图像,邀请读者参加打折的在线销售或与名人即时聊天。一旦用户单击该图像,就会触发一个加载脚本的触发器。

4.DNS欺骗

DNS欺骗是基于向受害者提供伪造的DNS信息,以响应受害者的DNS请求,结果是迫使他们访问不是真实站点的站点。

5.社会工程学(Social Engineering)

这种日益流行的黑客技术需要攻击者真诚地说服受害者放弃敏感信息(例如信用卡号和密码),假装帮助他们。

6.符号连接 (Symbolic Linking)

符号链接(symlink)是用来攻击linux服务器的方法。符号链接本质上是一种快捷方式,很像微软用户知道和使用的快捷方式。

7.点击劫持(Clickjacking)

Clickjacking是指在网站上下文中劫持“点击”的行为。它是网站用户界面的漏洞。使用这种狡猾的策略,攻击者可以欺骗网站浏览者点击他们不知道的链接。

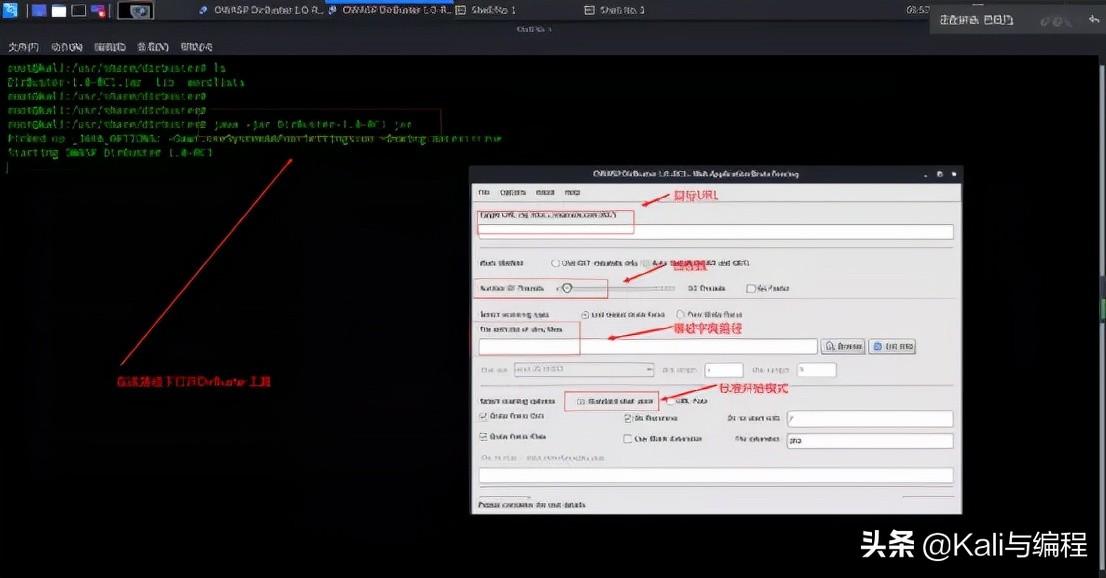

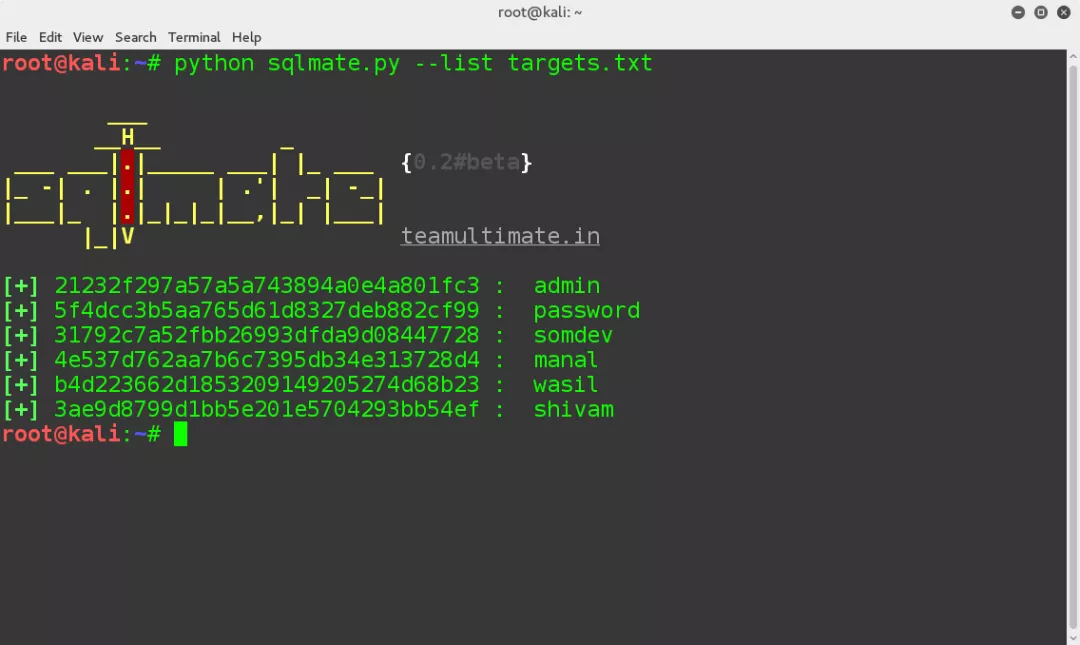

8.暴力破解

暴力破解是反复尝试不同密码或加密密钥以获得正确答案的行为。

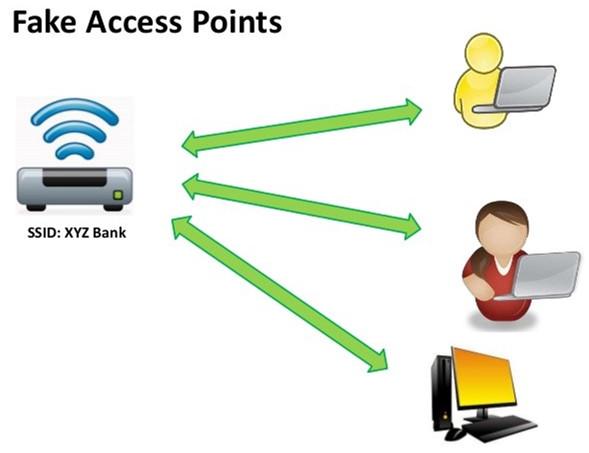

9.虚假无线接入点

您是否曾经在咖啡厅发现可疑的免费无线接入点?你的怀疑是有根据的。黑客经常设置伪造的无线访问点(WAP),以吸引免费Wi-Fi访问者。

10.绕过加密

加密协议有助于保护通过主要网站和消息服务传输的用户信息。这个系统可以保护我们的数据和私人信息不被窥探。

这只是对黑暗网络世界的一瞥。每天,黑客都在想出新的技巧和技术来破坏我们的安全性。如果您碰巧知道其他任何技术,请不要犹豫,将您的反馈留在下面的评论部分,以便安全专业人员可以针对它们进行反击。