网络中存在着各种威胁,这些威胁直接的表现形式也是黑客攻击常采取的形式。入侵检测(Intrusion Detection)是对入侵行为的检测。

1.常见的网络攻击方法

网络中存在着各种威胁,这些威胁直接的表现形式也是黑客攻击常采取的形式。常见的网络攻击形式主要有以下几类。

口令窃取有3种方法:

一是通过网络监听非法得到用户口令,这类方法有一定的局限性,但危害性极大,监听者往往能够获得其所在网段的所有用户账号和口令,对局域网安全威胁巨大;

二是在知道用户的账号后,利用一些专门软件尝试破解用户口令,这种方法不受网段限制,但黑客要有足够的耐心和时间;

三是根据窃取的口令文件进行猜测,这种攻击称为“字典攻击”,通常十分奏效。

在前面讨论的攻击方式中,大多数是基于协议的弱点、服务器软件和人为的因素而实施的。拒绝服务(Denial of Service)攻击则不同,它仅仅是过度使用服务,使软件、硬件过度运行,使网络连接超出容量等,其目的会造成自动关机或系统瘫痪,降低服务质量。这种攻击通常不会造成文件或数据的丢失,是一种比较温和的攻击。这类攻击往往比较明显,容易发现,但却不易找到攻击的源头。

许多系统都有这样那样的安全漏洞(Bugs),其中某些是操作系统或应用软件本身具有的,这些漏洞在补丁未被开发出来之前一般很难防御黑客的破坏。还有一些漏洞是由于系统管理员配置错误引起的,这都会给黑客带来可乘之机,应及时加以修正。

网络监听是主机的一种工作模式,在这种模式下,主机可以接收本网段在同一条物理通道上传输的所有信息,而不管这些信息的发送方和接受方是谁。此时,如果两台主机进行通信的信息没有加密,只要使用某些网络监听工具就可以轻而易举地截取包括口令和账号在内的信息资料。虽然网络监听获得的用户账号和口令具有一定的局限性,但监听者往往能够获得其所在网段的所有用户账号及口令。

木马程序可以直接侵入用户的电脑并进行破坏,它常被伪装成工具程序或者游戏等,诱使用户打开带有木马程序的邮件附件或从网上直接下载,一旦用户打开了这些邮件的附件或者执行了这些程序之后,木马程序就会留在用户的电脑中,并在用户的计算机系统中隐藏一个可以在windows启动时自动执行的程序。当计算机连接到因特网上时,这个程序就会通知黑客,来报告IP地址以及预先设定的端口。黑客在收到这些信息后,再利用这个潜伏在其中的程序,就可以任意地修改计算机的参数设定、复制文件、窥视整个硬盘中的内容等,从而达到控制计算机的目的。

在网上用户可以利用IE等浏览器进行各种各样的WEB站点的访问,如阅读新闻组、咨询产品价格、订阅报纸、电子商务等。然而一般的用户恐怕不会想到在这一系列过程中有这样的问题存在:正在访问的网页已经被黑客篡改过,网页上的信息是虚假的。例如黑客将用户要浏览的网页的URL改写为指向黑客自己的服务器,当用户浏览目标网页的时候,实际上是在向黑客服务器发出请求,那么黑客就可以达到欺骗的目的了。

电子邮件攻击主要表现为两种方式: 一是电子邮件轰炸,也就是通常所说的邮件炸弹,指的是用伪造的IP地址和电子邮件地址向同一信箱发送数以千计、万计甚至无穷多次的内容相同的垃圾邮件,致使受害人邮箱被“炸”,严重者可能会给电子邮件服务器操作系统带来危险,甚至瘫痪。 二是电子邮件欺骗,攻击者佯称自己为系统管理员,给用户发送邮件要求用户修改口令或在貌似正常的附件中加载病毒或其他木马程序,这类欺骗只要用户提高警惕,一般危害性不是太大。

2.入侵检测的概念及基本方法

入侵检测(Intrusion Detection)是对入侵行为的检测。它通过收集和分析计算机网络或计算机系统中若干关键点的信息,检查网络或系统中是否存在违反安全策略的行为和被攻击的迹象。入侵检测作为一种积极主动的安全防护技术,提供了对内部攻击、外部攻击和误操作的实时保护,在网络系统受到危害之前拦截和响应入侵。入侵检测技术虽然也能够对网络攻击进行识别并做出反应,但其侧重点还是在于发现,而不能代替防火墙系统执行整个网络的访问控制策略。

入侵检测系统(IDS,Intrusion Detection System)是对计算机和网络资源的恶意使用行为进行识别的系统;它的目的是监测和发现可能存在的攻击行为,包括来自系统外部的入侵行为和来自内部用户的非授权行为,并且采取相应的防护手段。

|

功能 |

(1)基于主机的入侵检测系统:通常安装在被保护的主机上,主要对该主机的网络实时连接以及对系统审计日志进行分析和检查,当发现可疑行为和安全违规事件时,系统会向管理员报警,以便采取措施。 |

|

信息来源 |

从计算机网络或计算机系统中的若干关键点上收集信息,集中或分布地分析信息,判断来自网络内部和外部的入侵企图,并实时发出警报。 |

|

步骤 |

信息收集、数据分析、响应。 |

|

目的 |

识别入侵者;识别入侵行为;检测和监视已实施的入侵行为;为对抗入侵提供信息,阻止入侵的发生和事态的扩大。 |

|

框架结构 |

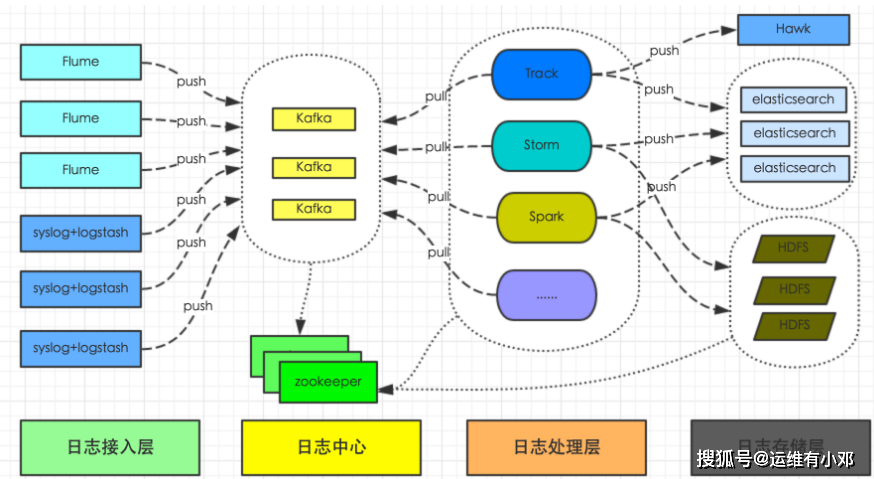

图 入侵检测系统 |

|

基本方法 |

(1)模式匹配:模式匹配是传统的、最简单的入侵检测方法。该方法是建立一个攻击特征库,检查接收到的数据中是否包含特征库中的攻击特征,从而判断是否受到攻击。它的算法简单、准确率高,但是只能检测到已知攻击,且特征库需要不断更新。对于高速大规模的网络来说,由于要分析处理大量的数据包,该方法的速度就成为了问题。 |