几年来,零信任(ZeroTRust,ZT)成为网络安全领域的一个热点话题,甚至被很多人视为网络安全领域的“压倒性”技术趋势。

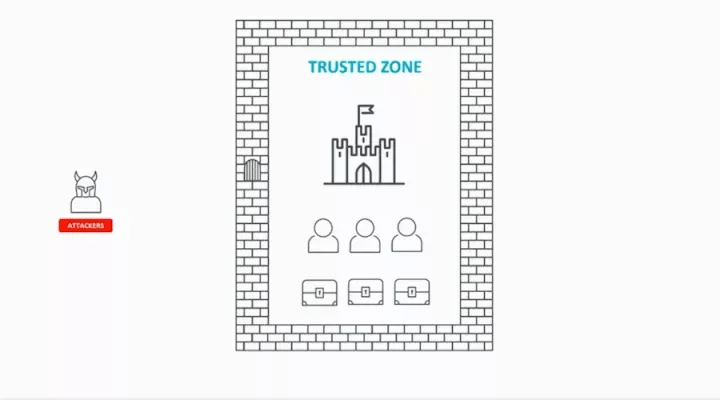

零信任概念的提出,彻底颠覆了原来基于边界安全的防护模型,受到了国内外网络安全业界的追捧。

一、零信任是什么?

零信任是一种设计安全防护架构的方法,它的核心思路是:默认情况下,所有交互都是不可信的。这与传统的架构相反,后者可能会根据通信是否始于防火墙内部来判断是否可信。

零信任是一种有积极意义的网络安全思想和理念,适应了信息化应用和技术发展趋势,对降低云计算、大数据条件下的网络安全风险有效。

在企业安全建设中,零信任是必须经历的安全防护体系技术革新,但它必然要经历一个长期探索实践的过程。

从本质上讲,零信任安全不仅承认网络内部和外部都存在威胁,而且还假定攻击是不可避免的(或可能已经发生)

简而言之,零信任的原则就是“在经过验证之前不要信任任何人。”

零信任是一个集成的、端到端安全策略,基于三个核心原则:

永不信任,始终验证

始终基于所有可用数据点进行身份验证和授权,包括用户身份、位置、设备、数据源、服务或工作负载。

持续验证意味着不存在可信区域、设备或用户。

假设有漏洞

通过假设防御系统已经被渗透,可以采取更强大的安全态势来应对潜在威胁,从而在发生漏洞时将影响降到最低。

通过分段访问和减少攻击面、验证端到端加密,并实时监控网络,限制“爆炸半径”——由入侵引起的潜在损害的范围和范围。

应用最低权限访问

零信任遵循最低权限原则 (PoLP),该原则限制任何实体的访问权限,只允许执行其功能所需的最小特权。

换句话说,PoLP 可以防止用户、帐户、计算进程等在整个网络中进行不必要的广泛访问。

企业推进数字化转型的过程中,业务应用、IT 架构、组织机制建设等工作环环相扣。

空讲“数字化转型”无用,它怎么“落地变现”呢?

在凡泰极客,我们认为“小程序化”、“安全沙箱化”是其中一个基石。

逻辑如下:

凡泰极客的FinClip技术,是一种云端可控的设备端(包括IoT)安全沙箱技术,它以可分发、可流通的小程序代码格式为软件形态,充当下一代企业应用软件的技术底座。

作为Web前端技术的“超集”,基于令牌(non-forgeable token)的安全模型,和当前“零信任架构”下的其他基础技术在最贴近用户、应用的地方能建立良好的配合。

零信任安全架构对传统的边界安全架构模式重 新进行了评估和审视,并对安全架构给出了新的 建设思路。

零信任安全防护体系建设并不是一蹴而就的,需要持续改进,不断完善,让我们拭目以待!